Генератор серийных номеров – Генератор серийных номеров для Windows 7 максимальная (Для активации онлайн) — HelpSet.ru

Программы для генерации ключей

При создании платной программы, игры, приложения или в некоторых других ситуациях необходимо использование уникальных серийных ключей. Придумать их самому будет достаточно сложно, а сам процесс займет много времени, поэтому лучше всего прибегнуть к использованию специального софта, созданного для этих целей. Давайте подробнее ознакомимся с несколькими представителями подобных программ.

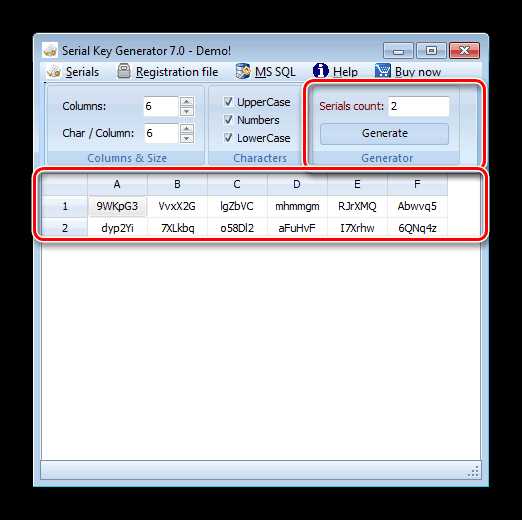

Serial Key Generator

Serial Key Generator предлагает пользователю самостоятельно настроить символы, которые будут задействованы при генерации ключа. Например, можно указать только большие или маленькие буквы, а также добавить или убрать цифры. Кроме этого настраивается число колонок в одном коде и количество символов в них.

Программа распространяется платно, а пробная версия имеет небольшое ограничение, где за один раз позволяется создать только два уникальных ключа. После приобретения полной версии их количество увеличивается до тысячи. После генерации вы можете скопировать коды в буфер обмена или с помощью встроенной функции экспортировать их в отдельный текстовый файл.

Скачать Serial Key Generator

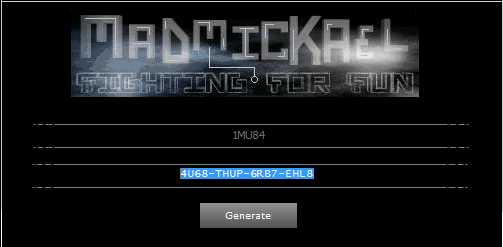

KeyGen

Программа KeyGen немного проще предыдущего представителя, обладает меньшим количеством настроек и позволяет создать только один ключ. Она давно не поддерживается разработчиком и обновления, скорее всего, выходить больше не будут. Однако она простая в использовании, практически не занимает места на компьютере, не требует установки и мгновенно генерирует ключ. Только стоит обратить внимание, что здесь не хватает важных для некоторых пользователей настроек, поэтому KeyGen подойдет далеко не всем.

Скачать KeyGen

К сожалению, производители делают мало программ для генерации ключей, поэтому наш список состоит только из двух представителей подобного софта. В этой статье мы подробно их рассмотрели, рассказали о возможностях и функциональности. Вам остается только выбрать один подходящий вариант и заняться генерацией ключей.

Мы рады, что смогли помочь Вам в решении проблемы.Задайте свой вопрос в комментариях, подробно расписав суть проблемы. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Да Нетlumpics.ru

Прощай, кейген: защищаем софт от генераторов ключей

Содержание статьи

Привет всем кодерам и хакерам! Статья по большей части адресуется первым, но и вторым неплохо было бы послушать. Итак, представь: сбацал ты супермегапрограммку, которая контролирует процесс приготовления куриной яичницы с приправой. Запатентовал. Решил продавать. На следующий день заходишь в инет, а там полно ссылок: «Кряк к супермегапрограммке “Яйца”», «Кейген к супермегапрограммке “Яйца”» — и еще тысячи две способов ее лома описано. И от этого всего тебе придется защищаться. Я же тебе расскажу, как по-человечески (то есть на веки вечные) избавиться от такого гадкого способа взлома твоих программ, как

Лирическое наступление

Вопросом защиты ПО я интересуюсь давно. Я проанализировал много инфы, и, по-моему, предложенный ниже способ новый. По крайней мере, о нем я информации не нашел. Поэтому, подав заявку на соответствующий патент, я не слишком удивился, когда получил положительное решение. Итак, описываемый ниже способ защиты запатентован (в комплексе еще с несколькими полезными решениями, о которых я тебе расскажу в следующий раз, потом, если ты захочешь). Впрочем, патенты в наше время выдают на все, что угодно (задай в поисковике фразу: «Патент на вечный двигатель» — во посмеешься!), поэтому приветствуется живая дискуссия по поводу новизны, полезности и действенности предлагаемого способа защиты от кейгенов.

Как ломают программы

Способы взлома программных защит ты и без меня знаешь (подчеркиваю, что мы будем говорить о программных защитах, так как всякие хаспы простому смертному кодеру с его программой «Яйца» не очень доступны). А если не знаешь, то в двух словах: патчат двоичный код или пишут кейген. Возможны и другие методы взлома, я тебе назвал два основных, знакомых всем нам на практике. Чувствуешь, что эти два метода принципиально разные? Каждый из них по отдельности может привести к необходимому результату – несанкционированному использованию твоих «Яиц».

Значит, и защита должна состоять как минимум из двух более-менее независимых компонентов (кто в курсах, это модель элементарной защиты с двумя звеньями).

Первый компонент отвечает за целостность программы (ну или только системы защиты – можно ведь контролировать целостность не всей программы, а только защитного механизма). Мне захотелось этот компонент назвать физической защитой. Реализовываться она может по-разному: например, можно осуществлять превентивный контроль, запрещая любую запись в exe-файл. Можно не разрешать использование модифицированных файлов. То есть изменять изменяй, но ни в коем случае не используй. Последний вариант мне показался более приемлемым, и я его и забабахал в свой патент как часть способа защиты ПО от несанкционированного использования. Но что-то мы отвлеклись, сегодняшняя наша цель –

Итак, второе звено — логическая защита. Это защита от тиражирования одной легально купленной копии на много разных машин. Как ее можно сделать? Можно попытаться спрашивать у пользователя его персональные данные, отправлять их на сервер поставщика ПО, на их основе высчитывать внешний серийный номер и возвращать его обратно. Наша программа на основании вводимой фамилии пользователя вычисляет свой внутренний серийный номер и сравнивает его с вводимым пользователем внешним номером (который надо получать от поставщика). Таким образом, вроде, все отлично: и учет пользователей ведется, и программы не тиражируются.

Схема защиты от тиражирования с помощью данных пользователя

Однако же такой подход не выдерживает никакой критики: пираты могут купить один экземпляр программы и дальше тиражировать его с указанием фиктивных имени и фамилии, которые нужно вводить при регистрации. И заметь, при этом даже не надо ничего ломать!

Но такой метод нелегального распространения, конечно, почти никогда не применяется — несолидно это в то время, когда в мире есть тысячи хакеров, жаждущих славы и признания. Те садятся за свои суперкомпьютеры и за короткое время выясняют, как же на основании слова «Пупкин» вычисляется страшный серийный номер 111. Потом пишут кейген, который работает по этому алгоритму, и вот юзеру уже не надо вводить какие-то там фиктивные данные, вводи себе свои родненькие, а кейген, вместо поставщика ПО, сделает внешний серийник.

Что такое превентивная физическая защита?

Ясен перец, что готовый откомпиленный ехе-файл никогда не должен изменяться. А тот, кто хочет его изменить, – подлец несчастный или грязный вирус. А ну-ка придумай ситуацию, в которой для каких-то мирных целей нужно изменить экзешник! Что, не выходит? Хе-хе, нету таких ситуаций. Значит, надо подобное безобразие контролировать и упреждать. Желательно это делать на уровне ОС, что нам опять же будет недоступно. Хотя тут уже кто как захочет: пиши драйверок, работающий с высокими привилегиями, запрещающий вносить изменения в ехе-файлы, — и готов примитивный, но действенный файловый антивирус, который тоже можно продать! Правда, как известно, на любой драйверок всегда найдется еще более

В образовательных целях запусти свой любимый антивирь и попробуй изменить любой мирно лежащий экзешник, хотя бы открыв его блокнотом. Все пройдет гладко и спокойно. Кто еще не верит, пускай напишет программку, которая изменяет любой экзешник программно, и стартанет ее. Сработает. Короче, не ловят популярные антивирусяги такие действия. А зря.

Как бороться: способ номер один

Что ж, давай подумаем, как можно избавиться от простейшего метода распространения одной легально купленной копии твоих «Яиц». Такое распространение возможно, потому что мы высчитываем серийник на основании данных пользователя, а он, понятное дело, может указать произвольные данные, то есть нас обмануть. Значит, логично будет запрашивать персональные данные компьютера. Их-то пользователь подделать не сможет!

Итак, мы будем производить привязку к программно-аппаратной среде компьютера, на котором будет использоваться наша программа. Ну что это могут быть за сведения? Например, серийные номера всяких компонентов ПК (процессора, винчестера и пр.), особенности файловой системы, реестра и т.д. Чем больше мы возьмем разных характеристик компьютера, тем меньше вероятность их имитации. Но при этом возрастает частота обращений к нам конкретного пользователя за сменой активационного кода. Подумай, ведь если он заменит процессор, то нам придется заново выдавать ему серийник! А если делать привязку к программной части, то это вообще жесть. Количество контролируемых характеристик и их тип надо выбирать с

Итак, модифицированная схема защиты от тиражирования ПО выглядит очень просто (смотри схему). Теперь тупо распространять одну копию с фиктивными персональными данными не удастся. Мы осуществили очень популярную привязку к аппаратной части ПК, которую я тебе предлагаю делать еще и программно-аппаратной. Эффективный метод. Действительно, не будет же товарищ взломщик распространять одну легально купленную копию вместе с процессором и всеми потрохами, на которые была куплена эта копия? 😀

Схема защиты от тиражирования ПО с привязкой к аппаратной части ПК

Но что-то все равно не радостно. От простого тиражирования-то мы защитились. Но хакеры… они ж так и будут продолжать писать свои гадкие генераторы, из-за которых продажи «Яиц» падают ниже плинтуса. Что же делать?

Принцип написания генератора

Давай подумаем, как хакер пишет генератор. На основании каких сведений он это делает? Ему ведь надо знать, как поставщик высчитывает внешний серийный номер?

Смотрим внимательно на схемы. С чем сравнивается внешний серийник? Правильно, с внутренним серийником. А по какому алгоритму высчитывается внутренний серийник? По сугубо секретному алгоритму, который находится в самой распространяемой программе. Стойкость такой защиты базируется на секретности алгоритма, что, в общем-то, уже не очень хорошо. Напоминаю, что стремиться нужно к такому способу защиты, при котором ее стойкость основывается на секретности ключа – почитай правила Кирхгофа для шифров.

Итак, полагать, что от взломщика можно скрыть какие-то сведения, находящиеся в копии ПО на его стороне (то есть на его компе), — наивно и даже глупо. Скрыть-то можно, зашифровав и выбросив ключ, но в таком случае эти данные останутся лежать мертвым грузом в программе. Если же надо в программе какие-то сведения использовать, то нужно предполагать с вероятностью 100%, что эти сведения доступны не только нашей программе, но и хакеру. И это не зависит от того, какого характера эти сведения: исполнимый код или статические данные (например, ключ). Следовательно, раз алгоритм создания внутреннего серийника должен использоваться нашей программой, то получить к нему доступ сможет и мазахакер.

Как бороться: способ номер два

Ну, в общем-то, кто там что получает – это не наше с тобой дело. Наше дело — пресечь все мерзкие действия по написанию генератора. Для этого надо как-то избавиться от алгоритма расчета внутренних серийных номеров. После некоторых размышлений я решил применить криптографический алгоритм доказательства при нулевом знании. В этом случае копия ПО выступает в роли проверяющего, а поставщик ПО — в роли доказывающего. То есть поставщик (через промежуточного агента – пользователя ПО, что в принципе несущественно) должен доказать копии ПО, что она имеет право запускаться на данном ПК. Теперь конкретнее.

Предлагаемая схема защиты от тиражирования без внутреннего серийника

Копия ПО собирает идентификационные данные среды, в которой она будет работать, и отправляет их на сервер поставщика лицензий. Поставщик с использованием своего секретного ключа генерирует цифровую подпись полученных идентификационных данных и отправляет назад. Копия ПО с помощью открытого ключа поставщика проверяет соответствие его цифровой подписи идентификационным данным своей программно-аппаратной среды.

Если проверка цифровой подписи прошла успешно, программа начинает свою нормальную работу, в противном случае завершается. На практике такие проверки надо осуществлять, естественно, не один раз, а регулярно, допустим, при каждом запуске ПО.

В чем же преимущество предлагаемого подхода? А в том, что теперь нет секретного алгоритма, заложенного в само ПО, доступного хакеру. Копия ПО всего лишь должна проверить соответствие цифровой подписи идентификационным данным компьютера и пользователя. А это делается, как и в любой системе проверки подлинности, с помощью открытых ключей поставщика по известному алгоритму. На основании открытого ключа поставщика создать цифровую подпись нельзя, если, конечно, применяется стойкий алгоритм цифровой подписи. Чужую подпись взять нельзя, так как она зависит от характеристик данного ПК. Вот засада, правда? 🙂

Немного о преимуществах формализации

Ты мне можешь сказать, что такую систему проверки все равно можно взломать, изменив двоичный код системы защиты (банальная смена условной команды ассемблера на логически противоположную). Но ведь это принципиально иной метод взлома!

Тут ты и попался! Суть предлагаемого мной общего формализованного метода создания программных защит (любого назначения) заключается в разбиении системы защиты на две части, и первая из них – физическая защита от модификаций кода (посмотри-ка в раздел «Как ломают программы»). Это ее функция – предохранять от изменений двоичный код ПО. Как ты эту часть реализуешь — дело твое, но она должна присутствовать в любой программной защите.

Защита же от тиражирования одной легально купленной копии на много разных ПК относится ко второму классу – логическим защитам. Они должны выполнять специфические функции, ради которых первоначально и возводилась сама система защиты. Вот, например, если мы создаем защиту от нелегального распространения ПО, надо с помощью этой логической защиты запретить установку (тиражирование) одной легально купленной копии на много разных ПК. А за целостность этой защиты, за то, что она будет работать правильно и адекватно, будет отвечать звено физической защиты.

Физическая защита без логической не имеет смысла, так как она следит за целостностью самой системы защиты, а не выполняет какие-либо смысловые действия для области применения системы защиты. Логическая защита без физической не имеет смысла, так как ее элементарно ломануть с помощью изменений двоичного кода.

Таким образом, предложена формализованная методика построения программных защит. Два звена: логическое и физическое. Реализовываться они могут по-разному.

Модель предлагаемой комплексной защиты

Чтобы тебе не показалось, что такая методика построения программных защит притянута за уши только к системам защиты от пиратства, приведу еще один пример. Вот разработал я систему программной биометрической идентификации, которая следит за пользователем и контролирует, тот ли это человек работает, или его подменили еще в роддоме (главное, чтоб уже после снятия эталонных данных :-D). Эта система тоже построена по подобной методике. Логическая защита снимает данные и сравнивает их с эталоном, то есть выполняет те действия, ради которых выполнялось построение всей системы защиты. Но это ж еще не все! Не надо забывать, что нехороший человек может модифицировать программную систему

идентификации, изменив в ней самый последний перед выдачей вердикта условный оператор. При таком изменении всего лишь одной команды ассемблера вся многомесячная работа идет коту под хвост. Так вот я прикрутил туда еще звено физической защиты, и теперь фиг там что-то изменишь так просто, легче нанять себе двойника :-).

Что ж, подход простой. Два звена – защита от двух угроз, соответственно. Хорошая у меня классификация угроз, большая :-). Рекомендую ознакомиться и с другими классификациями угроз программному обеспечению, предлагаемыми, например, Microsoft. Для этого ищи в инете DREAD и/или STRIDE. Посмотри, сколько там угроз рассматривается. А способствует ли это как-то созданию защит (в чем и заключается цель любой классификации угроз) — решай сам.

Хочу только еще отметить, что многие угрозы на самом деле угрозами не очень и являются. По моему мнению. Вот, например, угроза исследования программного обеспечения с помощью дизассемблера или отладчика. Ведь само по себе исследование не может повлечь негативные последствия для твоего ПО. К ним может привести физическая модификация или написание генератора ключей, которые следуют за исследованием кода. Таким образом, трудно сказать, является ли исследование кода с помощью дизассемблера угрозой его безопасности. Мне вот кажется, что это не прямая угроза, а лишь предпосылка для реализации прямой угрозы – модификации или создания генератора, от которых мы и должны защищаться. Но я бы сказал,

что это уже из области терминологии. В общем, именно на основе правильной классификации угроз строится любая система защиты, в том числе и программного обеспечения от несанкционированного использования. Мне хватило двух угроз, а ты разрабатывай свои собственные классификации. И внедряйте, Шура, внедряйте.

Короче, Склифосовский!

Напомню, что основной целью статьи было рассмотрение способов борьбы со взломом путем написания генератора ключей. Надеюсь, мы успешно справились с этой задачей. Все замечания, критику и вопросы шли мне по почте. С радостью отвечу.

Кроме разработки всяких там антигенераторов и схем защиты, статья призвана также немного взбудоражить общественность, вызвать жаркие споры, шевеление серого вещества. Приветствуются любые мнения, даже критика Меня. Особенно — ссылки на похожие методики защиты. Скажу только, что перед подачей своего патента я долго рылся в русской (www.fips.ru), украинской (www.ukrpatent.org) и европейской (www.espacenet.com) базах патентов и ничего похожего на мою продвинутую схему не нашел. Поэтому надеюсь, что моя статья принесет кому-либо

реальную пользу.

xakep.ru

Генераторы ключей – Keys-online.ru

Привет мой юный друг, ты на том самом сайтике — ключи онлайн, и вот теперь мы для тебя решили подготовить частичку статеек, которые помогу тебе воспользоваться такой темой как «генератор… Read more »

Это продолжение ранее выложенного материала Антивирус (EAV) — ключи активации для eset nod 32 Имя пользователя … Read more »

Активаторы, Активаторы для Антивирусов, Генераторы ключей, Ключи, Ключи для nod 32, Ключи для Антивирусов, Ключи для программ eset nod 32, Антивирус, Антивирус (EAV), Ключи, ключи для нод 32, нод 32

Здравствуйте, представляем вашему вниманию свежие ключи для популярного антивируса Eset nod 32! Мы предлагаем вам продление работы антивируса «Smart Security» (ESS) Имя пользователя … Read more »

Активаторы, Активаторы для Антивирусов, Активаторы для Программ, Генераторы ключей, Ключи, Ключи для nod 32, Ключи для программ eset nod 32, Nod32, Smart Security (ESS), изит нод32, Ключи, ключи для нод, свежие ключи для eset nod 32Представляем вашему вниманию генератор ключей для 3D Инструктор 2. Данный генератор поможет вам активировать вашу игру, играть в этот автосимулятор без каких либо проблем. активация : в первую строчку пишете… Read more »

Всем доброго времени суток! Представляем вашему вниманию генератор ключей для программы Malwarebytes anti malware. Данный генератор поможет активировать программу, и пользоваться ей на полных правах. Примеры ключей : Имя пользователя : 6JQ17… Read more »

Доброго времени суток! Представляю вашему вниманию «Генератор ключей для avg pc tuneup 2015» Совершенно бесплатно. Собственно данный генератор выполняет свою работу на все 100% На скриншоте показана сама программа(генератор) Собственно… Read more »

Доброго времени суток. Представляем вашему вниманию генератор ключей для 3D Инструктор 2. Тут описания особого не надо , так как все есть в архиве. Скачать генератор ключей

keys-online.ru

Генератор ключей — Википедия

Генератор ключей (жарг. кейген, киген) (от англ. keygen (произносится как «ки́джен»), key generator) — небольшая программа, которая генерирует:

- криптографический ключ для шифрования данных.

- псевдоподлинные CD-ключи или серийные/регистрационные/активационные номера для регистрации/активирования ПО.

Команды, специализирующиеся на взломе ПО, предлагают их на различных сайтах, посвященных распространению ПО без соблюдения лицензии. Так как лицензии большинства ПО, использующего ключи активации, требуют обязательной покупки кодов, использование кейгенов для неоплаченного собственнического ПО обычно является незаконным. Некоторые законы об авторском праве (например, DMCA 1998 года в США и четвёртая часть ГК 2008 года в России) прямо запрещают системы обхода ТСЗАП.

Кейгены пишутся как отдельными программистами, так и хакерскими группами, например, C.O.R.E., ORiON, Z.W.T, REVOLUTiON, XNTeam, Fight For Fun и др., специализирующимися на взломе программного обеспечения. Иногда такие группы заявляют о себе также тем, что включают своё название в сгенерированный ключ в открытом либо зашифрованном виде.

Обычно ключ применяется во время установки. Программа-установщик применяет алгебраические вычисления к вводимому ключу для проверки его на подлинность. Например, алгоритму необходимо определить, что вводимый ключ должен содержать 5 чисел, сумма которых равна 25, и что ключ также должен содержать 3-5 литер так, что после перевода их в числовые эквиваленты получим сумму 42.

Для написания же кейгена, автор обычно использует дизассемблер для просмотра исходного кода программы в ассемблере, для которой кейген пишется, проверяя как само ПО, так и инсталлер. Когда он получает доступ к коду программы, он определяет функцию, ответственную за подтверждение подлинности вводимого ключа. Благодаря этому, он может написать алгоритм, используемый для генерации подлинных ключей, включаемых в кейген.

Кроме юридических проблем, существует две главные трудности при использовании кейгенов: активация продукта и онлайн-проверка ключа.

Ключи, сгенерированные кейгеном, могут не работать, если программа используется в сети, включая также и загрузку обновлений. Это происходит из-за того, что пользователь должен подтверждать свой серийный номер каждый раз, как программа соединяется с сервером, и ключ может быть неправильным по разным причинам.

Одной из причин является то, что взломщик возможно неверно понял оригинальный алгоритм, который был «достаточно хорош» для установки программного обеспечения, но не делающего верными все сгенерированные ключи.

Другая причина состоит в том, что разработчики ПО допускают ключи, которые, как они знают, были распределены среди представителей медиа во время разработки, или были выпущены для сетевой регистрации, приводя к тому, что криптографически правильный ключ становится не подлинным.

Третьей причиной может быть неопубликованный алгоритм, используемый продавцом. В дополнение к предыдущему примеру, символы 0, 1, 9, С и К никогда не принимаются. Программа, которая проверяет ключ на компьютере пользователя, не знает об этих ограничениях и примет вводимый ключ, но онлайн проверка не подтвердится.

Ключи для MMO игр бывают разными. Как правило, каждый ключ является уникальным и поставляется вместе с продуктом в защищенном виде, в конвертах или карточках со стирающимся покрытием. Обычно ключи становятся связанными с игровым аккаунтом после использования, что приводит к их дальнейшей бесполезности. Поэтому, обычно MMORPG не являются предметом пиратства.

Разработчики ПО пытаются предотвратить пиратство, используя активацию продукта, требующую от пользователя соединиться с интернетом или позвонить по телефонному номеру для дальнейшего использования ПО. Новейшие кейгены также содержат метод обхода активации продукта. Некоторые разработчики, как Adobe, включают телефонную активацию, требующую пользователя получить специальный код во время звонка. Специальный метод в кейгенах позволяет ввести номер, выдаваемый продуктом, и сгенерировать код активации, вводимый в продукт. Иные разработчики, такие как Norton, работают над этой проблемой и не включают эту функцию или же затрудняют нахождение программного кода. Это усложняет работу взломщиков по написанию генераторов ключей.

Некоторые разработчики используют часть лицензионного ключа для восстановления зашифрованного участка памяти программы для возможности её дальнейшей работы. Поэтому, даже если взломщик подберет алгоритм согласно дизассемблированному коду, узнать часть ключа, ответственную за восстановление кода программы в памяти, становится невозможным без использования ранее купленного лицензионного ключа.

Кейгены широко доступны, но законность их использования разнится в международных масштабах.

Оформление кейгенов[править | править код]

Как правило, кейгены пишутся на языке ассемблера и имеют небольшой размер. Иногда кейгены работают в командной строке, но чаще всего оформляются в виде программы с оригинальным графическим интерфейсом, который также является средством самовыражения разработчика кейгена.

Музыка в кейгенах[править | править код]

Во многих кейгенах присутствует фоновая музыка (как правило трекерная), воспроизводимая на протяжении работы кейгена (в некоторых имеется возможность приостановки воспроизведения). Обычно музыка составлена таким образом, что возможно циклическое воспроизведение. Иногда на компьютерах без установленных звуковых драйверов кейгены могут не работать именно из-за музыки.

В связи с этим появились целые порталы, где собраны мелодии из различных кейгенов[1] и других видов крэков:

ru.wikiyy.com

Генератор ключей Википедия

Генератор ключей (жарг. кейген, киген) (от англ. keygen (произносится как «ки́джен»), key generator) — небольшая программа, которая генерирует:

- криптографический ключ для шифрования данных.

- псевдоподлинные CD-ключи или серийные/регистрационные/активационные номера для регистрации/активирования ПО.

Команды, специализирующиеся на взломе ПО, предлагают их на различных сайтах, посвященных распространению ПО без соблюдения лицензии. Так как лицензии большинства ПО, использующего ключи активации, требуют обязательной покупки кодов, использование кейгенов для неоплаченного собственнического ПО обычно является незаконным. Некоторые законы об авторском праве (например, DMCA 1998 года в США и четвёртая часть ГК 2008 года в России) прямо запрещают системы обхода ТСЗАП.

Авторы кейгенов

Кейгены пишутся как отдельными программистами, так и хакерскими группами, например, C.O.R.E., ORiON, Z.W.T, REVOLUTiON, XNTeam, Fight For Fun и др., специализирующимися на взломе программного обеспечения. Иногда такие группы заявляют о себе также тем, что включают своё название в сгенерированный ключ в открытом либо зашифрованном виде.

Принцип работы генератора ключей

Обычно ключ применяется во время установки. Программа-установщик применяет алгебраические вычисления к вводимому ключу для проверки его на подлинность. Например, алгоритму необходимо определить, что вводимый ключ должен содержать 5 чисел, сумма которых равна 25, и что ключ также должен содержать 3-5 литер так, что после перевода их в числовые эквиваленты получим сумму 42.

Для написания же кейгена, автор обычно использует дизассемблер для просмотра исходного кода программы в ассемблере, для которой кейген пишется, проверяя как само ПО, так и инсталлер. Когда он получает доступ к коду программы, он определяет функцию, ответственную за подтверждение подлинности вводимого ключа. Благодаря этому, он может написать алгоритм, используемый для генерации подлинных ключей, включаемых в кейген.

Проблемы кейгенов

Кроме юридических проблем, существует две главные трудности при использовании кейгенов: активация продукта и онлайн-проверка ключа.

Ключи, сгенерированные кейгеном, могут не работать, если программа используется в сети, включая также и загрузку обновлений. Это происходит из-за того, что пользователь должен подтверждать свой серийный номер каждый раз, как программа соединяется с сервером, и ключ может быть неправильным по разным причинам.

Одной из причин является то, что взломщик возможно неверно понял оригинальный алгоритм, который был «достаточно хорош» для установки программного обеспечения, но не делающего верными все сгенерированные ключи.

Другая причина состоит в том, что разработчики ПО допускают ключи, которые, как они знают, были распределены среди представителей медиа во время разработки, или были выпущены для сетевой регистрации, приводя к тому, что криптографически правильный ключ становится не подлинным.

Третьей причиной может быть неопубликованный алгоритм, используемый продавцом. В дополнение к предыдущему примеру, символы 0, 1, 9, С и К никогда не принимаются. Программа, которая проверяет ключ на компьютере пользователя, не знает об этих ограничениях и примет вводимый ключ, но онлайн проверка не подтвердится.

Ключи для MMO игр бывают разными. Как правило, каждый ключ является уникальным и поставляется вместе с продуктом в защищенном виде, в конвертах или карточках со стирающимся покрытием. Обычно ключи становятся связанными с игровым аккаунтом после использования, что приводит к их дальнейшей бесполезности. Поэтому, обычно MMORPG не являются предметом пиратства.

Ответные действия разработчиков

Разработчики ПО пытаются предотвратить пиратство, используя активацию продукта, требующую от пользователя соединиться с интернетом или позвонить по телефонному номеру для дальнейшего использования ПО. Новейшие кейгены также содержат метод обхода активации продукта. Некоторые разработчики, как Adobe, включают телефонную активацию, требующую пользователя получить специальный код во время звонка. Специальный метод в кейгенах позволяет ввести номер, выдаваемый продуктом, и сгенерировать код активации, вводимый в продукт. Иные разработчики, такие как Norton, работают над этой проблемой и не включают эту функцию или же затрудняют нахождение программного кода. Это усложняет работу взломщиков по написанию генераторов ключей.

Некоторые разработчики используют часть лицензионного ключа для восстановления зашифрованного участка памяти программы для возможности её дальнейшей работы. Поэтому, даже если взломщик подберет алгоритм согласно дизассемблированному коду, узнать часть ключа, ответственную за восстановление кода программы в памяти, становится невозможным без использования ранее купленного лицензионного ключа.

Кейгены широко доступны, но законность их использования разнится в международных масштабах.

Интересные факты

Оформление кейгенов

Как правило, кейгены пишутся на языке ассемблера и имеют небольшой размер. Иногда кейгены работают в командной строке, но чаще всего оформляются в виде программы с оригинальным графическим интерфейсом, который также является средством самовыражения разработчика кейгена.

Музыка в кейгенах

Во многих кейгенах присутствует фоновая музыка (как правило трекерная), воспроизводимая на протяжении работы кейгена (в некоторых имеется возможность приостановки воспроизведения). Обычно музыка составлена таким образом, что возможно циклическое воспроизведение. Иногда на компьютерах без установленных звуковых драйверов кейгены могут не работать именно из-за музыки.

В связи с этим появились целые порталы, где собраны мелодии из различных кейгенов[1] и других видов крэков:

См. также

Примечания

wikiredia.ru

Генератор ключей — Википедия РУ

Генератор ключей (жарг. кейген, киген) (от англ. keygen (произносится как «ки́джен»), key generator) — небольшая программа, которая генерирует:

- криптографический ключ для шифрования данных.

- псевдоподлинные CD-ключи или серийные/регистрационные/активационные номера для регистрации/активирования ПО.

Команды, специализирующиеся на взломе ПО, предлагают их на различных сайтах, посвященных распространению ПО без соблюдения лицензии. Так как лицензии большинства ПО, использующего ключи активации, требуют обязательной покупки кодов, использование кейгенов для неоплаченного собственнического ПО обычно является незаконным. Некоторые законы об авторском праве (например, DMCA 1998 года в США и четвёртая часть ГК 2008 года в России) прямо запрещают системы обхода ТСЗАП.

Авторы кейгенов

Кейгены пишутся как отдельными программистами, так и хакерскими группами, например, C.O.R.E., ORiON, Z.W.T, REVOLUTiON, XNTeam, Fight For Fun и др., специализирующимися на взломе программного обеспечения. Иногда такие группы заявляют о себе также тем, что включают своё название в сгенерированный ключ в открытом либо зашифрованном виде.

Принцип работы генератора ключей

Обычно ключ применяется во время установки. Программа-установщик применяет алгебраические вычисления к вводимому ключу для проверки его на подлинность. Например, алгоритму необходимо определить, что вводимый ключ должен содержать 5 чисел, сумма которых равна 25, и что ключ также должен содержать 3-5 литер так, что после перевода их в числовые эквиваленты получим сумму 42.

Для написания же кейгена, автор обычно использует дизассемблер для просмотра исходного кода программы в ассемблере, для которой кейген пишется, проверяя как само ПО, так и инсталлер. Когда он получает доступ к коду программы, он определяет функцию, ответственную за подтверждение подлинности вводимого ключа. Благодаря этому, он может написать алгоритм, используемый для генерации подлинных ключей, включаемых в кейген.

Проблемы кейгенов

Кроме юридических проблем, существует две главные трудности при использовании кейгенов: активация продукта и онлайн-проверка ключа.

Ключи, сгенерированные кейгеном, могут не работать, если программа используется в сети, включая также и загрузку обновлений. Это происходит из-за того, что пользователь должен подтверждать свой серийный номер каждый раз, как программа соединяется с сервером, и ключ может быть неправильным по разным причинам.

Одной из причин является то, что взломщик возможно неверно понял оригинальный алгоритм, который был «достаточно хорош» для установки программного обеспечения, но не делающего верными все сгенерированные ключи.

Другая причина состоит в том, что разработчики ПО допускают ключи, которые, как они знают, были распределены среди представителей медиа во время разработки, или были выпущены для сетевой регистрации, приводя к тому, что криптографически правильный ключ становится не подлинным.

Третьей причиной может быть неопубликованный алгоритм, используемый продавцом. В дополнение к предыдущему примеру, символы 0, 1, 9, С и К никогда не принимаются. Программа, которая проверяет ключ на компьютере пользователя, не знает об этих ограничениях и примет вводимый ключ, но онлайн проверка не подтвердится.

Ключи для MMO игр бывают разными. Как правило, каждый ключ является уникальным и поставляется вместе с продуктом в защищенном виде, в конвертах или карточках со стирающимся покрытием. Обычно ключи становятся связанными с игровым аккаунтом после использования, что приводит к их дальнейшей бесполезности. Поэтому, обычно MMORPG не являются предметом пиратства.

Ответные действия разработчиков

Разработчики ПО пытаются предотвратить пиратство, используя активацию продукта, требующую от пользователя соединиться с интернетом или позвонить по телефонному номеру для дальнейшего использования ПО. Новейшие кейгены также содержат метод обхода активации продукта. Некоторые разработчики, как Adobe, включают телефонную активацию, требующую пользователя получить специальный код во время звонка. Специальный метод в кейгенах позволяет ввести номер, выдаваемый продуктом, и сгенерировать код активации, вводимый в продукт. Иные разработчики, такие как Norton, работают над этой проблемой и не включают эту функцию или же затрудняют нахождение программного кода. Это усложняет работу взломщиков по написанию генераторов ключей.

Некоторые разработчики используют часть лицензионного ключа для восстановления зашифрованного участка памяти программы для возможности её дальнейшей работы. Поэтому, даже если взломщик подберет алгоритм согласно дизассемблированному коду, узнать часть ключа, ответственную за восстановление кода программы в памяти, становится невозможным без использования ранее купленного лицензионного ключа.

Кейгены широко доступны, но законность их использования разнится в международных масштабах.

Интересные факты

Оформление кейгенов

Как правило, кейгены пишутся на языке ассемблера и имеют небольшой размер. Иногда кейгены работают в командной строке, но чаще всего оформляются в виде программы с оригинальным графическим интерфейсом, который также является средством самовыражения разработчика кейгена.

Музыка в кейгенах

Во многих кейгенах присутствует фоновая музыка (как правило трекерная), воспроизводимая на протяжении работы кейгена (в некоторых имеется возможность приостановки воспроизведения). Обычно музыка составлена таким образом, что возможно циклическое воспроизведение. Иногда на компьютерах без установленных звуковых драйверов кейгены могут не работать именно из-за музыки.

В связи с этим появились целые порталы, где собраны мелодии из различных кейгенов[1] и других видов крэков:

См. также

Примечания

http-wikipediya.ru

Генератор ключей — Gpedia, Your Encyclopedia

Генератор ключей (жарг. кейген, киген) (от англ. keygen (произносится как «ки́джен»), key generator) — небольшая программа, которая генерирует:

- криптографический ключ для шифрования данных.

- псевдоподлинные CD-ключи или серийные/регистрационные/активационные номера для регистрации/активирования ПО.

Команды, специализирующиеся на взломе ПО, предлагают их на различных сайтах, посвященных распространению ПО без соблюдения лицензии. Так как лицензии большинства ПО, использующего ключи активации, требуют обязательной покупки кодов, использование кейгенов для неоплаченного собственнического ПО обычно является незаконным. Некоторые законы об авторском праве (например, DMCA 1998 года в США и четвёртая часть ГК 2008 года в России) прямо запрещают системы обхода ТСЗАП.

Авторы кейгенов

Кейгены пишутся как отдельными программистами, так и хакерскими группами, например, C.O.R.E., ORiON, Z.W.T, REVOLUTiON, XNTeam, Fight For Fun и др., специализирующимися на взломе программного обеспечения. Иногда такие группы заявляют о себе также тем, что включают своё название в сгенерированный ключ в открытом либо зашифрованном виде.

Принцип работы генератора ключей

Обычно ключ применяется во время установки. Программа-установщик применяет алгебраические вычисления к вводимому ключу для проверки его на подлинность. Например, алгоритму необходимо определить, что вводимый ключ должен содержать 5 чисел, сумма которых равна 25, и что ключ также должен содержать 3-5 литер так, что после перевода их в числовые эквиваленты получим сумму 42.

Для написания же кейгена, автор обычно использует дизассемблер для просмотра исходного кода программы в ассемблере, для которой кейген пишется, проверяя как само ПО, так и инсталлер. Когда он получает доступ к коду программы, он определяет функцию, ответственную за подтверждение подлинности вводимого ключа. Благодаря этому, он может написать алгоритм, используемый для генерации подлинных ключей, включаемых в кейген.

Проблемы кейгенов

Кроме юридических проблем, существует две главные трудности при использовании кейгенов: активация продукта и онлайн-проверка ключа.

Ключи, сгенерированные кейгеном, могут не работать, если программа используется в сети, включая также и загрузку обновлений. Это происходит из-за того, что пользователь должен подтверждать свой серийный номер каждый раз, как программа соединяется с сервером, и ключ может быть неправильным по разным причинам.

Одной из причин является то, что взломщик возможно неверно понял оригинальный алгоритм, который был «достаточно хорош» для установки программного обеспечения, но не делающего верными все сгенерированные ключи.

Другая причина состоит в том, что разработчики ПО допускают ключи, которые, как они знают, были распределены среди представителей медиа во время разработки, или были выпущены для сетевой регистрации, приводя к тому, что криптографически правильный ключ становится не подлинным.

Третьей причиной может быть неопубликованный алгоритм, используемый продавцом. В дополнение к предыдущему примеру, символы 0, 1, 9, С и К никогда не принимаются. Программа, которая проверяет ключ на компьютере пользователя, не знает об этих ограничениях и примет вводимый ключ, но онлайн проверка не подтвердится.

Ключи для MMO игр бывают разными. Как правило, каждый ключ является уникальным и поставляется вместе с продуктом в защищенном виде, в конвертах или карточках со стирающимся покрытием. Обычно ключи становятся связанными с игровым аккаунтом после использования, что приводит к их дальнейшей бесполезности. Поэтому, обычно MMORPG не являются предметом пиратства.

Ответные действия разработчиков

Разработчики ПО пытаются предотвратить пиратство, используя активацию продукта, требующую от пользователя соединиться с интернетом или позвонить по телефонному номеру для дальнейшего использования ПО. Новейшие кейгены также содержат метод обхода активации продукта. Некоторые разработчики, как Adobe, включают телефонную активацию, требующую пользователя получить специальный код во время звонка. Специальный метод в кейгенах позволяет ввести номер, выдаваемый продуктом, и сгенерировать код активации, вводимый в продукт. Иные разработчики, такие как Norton, работают над этой проблемой и не включают эту функцию или же затрудняют нахождение программного кода. Это усложняет работу взломщиков по написанию генераторов ключей.

Некоторые разработчики используют часть лицензионного ключа для восстановления зашифрованного участка памяти программы для возможности её дальнейшей работы. Поэтому, даже если взломщик подберет алгоритм согласно дизассемблированному коду, узнать часть ключа, ответственную за восстановление кода программы в памяти, становится невозможным без использования ранее купленного лицензионного ключа.

Кейгены широко доступны, но законность их использования разнится в международных масштабах.

Интересные факты

Оформление кейгенов

Как правило, кейгены пишутся на языке ассемблера и имеют небольшой размер. Иногда кейгены работают в командной строке, но чаще всего оформляются в виде программы с оригинальным графическим интерфейсом, который также является средством самовыражения разработчика кейгена.

Музыка в кейгенах

Во многих кейгенах присутствует фоновая музыка (как правило трекерная), воспроизводимая на протяжении работы кейгена (в некоторых имеется возможность приостановки воспроизведения). Обычно музыка составлена таким образом, что возможно циклическое воспроизведение. Иногда на компьютерах без установленных звуковых драйверов кейгены могут не работать именно из-за музыки.

В связи с этим появились целые порталы, где собраны мелодии из различных кейгенов[1] и других видов крэков:

См. также

Примечания

www.gpedia.com